Cezurity СОТА — решение для выявления целенаправленных хакерских атак (APT), доступное компаниям малого и среднего бизнеса.

APT (advanced persistent threat) длительное время способны оставаться незамеченными для традиционных средств защиты. Cezurity СОТА выявляет атаки, с которыми не справляются firewall и песочница.

В основе решения — анализ изменений состояния компьютеров и серверов (конечных точек), составляющих IT-инфраструктуру. На каждой машинеСОТА собирает данные об объектах систем: исполняемых файлах, драйверах, процессах, модулях, записях DNS и прочих. Собираются более 300 статических и динамических характеристик этих объектов, связей между ними. Все эти характеристики в виде среза системы передаются в облачную экспертную систему CezuritySensa.

Принцип работы

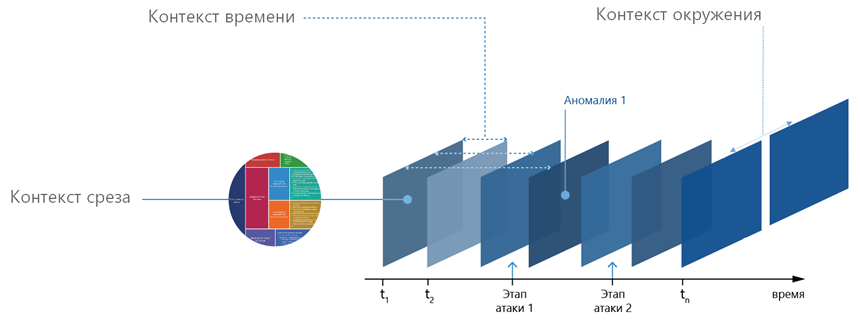

При анализе учитываются контексты трех типов: контекст среза, контекст времени и контекст окружения.

- Контекст среза: исследование отдельных срезов системы. Изучаются все объекты и их взаимосвязи и положение в системе. На этом этапе Sensa ищет противоречивые или нетипичные наборы характеристик одногосреза. Например, если найден лишь один файл из набора какого-либо драйвера, CezuritySensa объявит этот файл подозрительным;

- Контекст времени: исследование изменений срезов, полученных в разное время. CezuritySensa сравнивает срезы между собой и изучает изменения: появление новых объектов или перемена их характеристик. Например, CezuritySensa найдет изменение файла для получения механизма автозапуска вредоносного кода и отличит его от штатного обновления, поскольку знает исходные характеристики объекта;

- Контекст окружения: сравнение изменений срезов, полученных со всех компьютеров IT-инфраструктуры. Злоумышленники могут использовать какой-либо компьютер как трамплин для следующего этапа атаки. Оценка взаимосвязи событий, произошедших на разных компьютерах, позволит обнаружить угрозу.

Sensa изучает найденные аномалии и находит их источник. Если причина аномалии вызывает сомнения, дополнительное исследование проводит аналитик.Оповещения об обнаруженных угрозах приходят в личный кабинет администратора системы. СОТА дает всю необходимую информацию для реагирования на инцидент.

Решение Cezurity COTA просто развернуть и начать использовать. Оно не нуждается в дополнительном оборудования и привлечении аналитика. Все вычисления происходят в облаке. Решение не зависит от инфраструктуры и топологии информационной системы. Эксплуатация Cezurity COTA не требует специальных знаний от ИТ-персонала. Все это делает Cezurity COTA доступным для небольших компаний.

Архитектура и компоненты решения

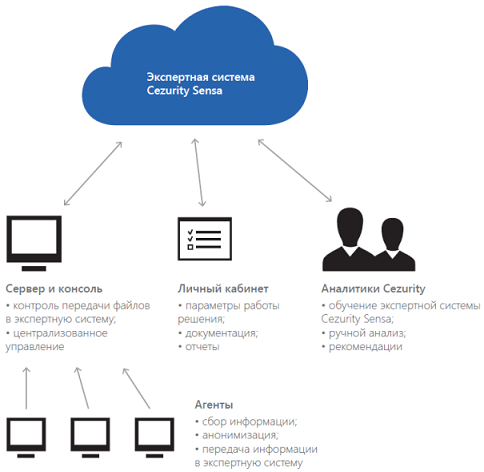

Решение включает четыре основных компонента:

- Агент,

- облачная экспертная система Cezurity Sensa,

- сервер и Консоль управления сервером,

- личный кабинет.

Требования к системе

Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Vista, Windows XP, Windows 2012, Windows 2008, Windows 2003.

Корректная работа СOTA возможна только при наличии подключения к интернету.

Агент периодически сканирует систему, извлекает необходимую для обнаружения атак информацию, формирует срез системы (slice) и передает его в облачную экспертную систему Cezurity Sensa для анализа.

Преимущества

- Комплексная система обнаружения

Все типы атак могут быть обнаружены с помощью единого решения. Решение опирается на набор признаков, достаточный для обнаружения практически любых атак. В том числе и тех, где используются неизвестные методы, уязвимости и уникальные вредоносные программы (0day).

- Низкая совокупная стоимость владения

Cezurity COTA — полностью автономное решение, не требующее внедрения комплексных платформ безопасности, которым для обнаружения сложных угроз необходимы данные из разных источников.

- Достаточная для защиты информация сразу при обнаружении атаки

Решение позволяет не только обнаружить атаку, но и определить пути защиты без дополнительных инструментов. Это возможно благодаря тому, что в основе решения лежит анализ всех критически важных изменений систем, которые протоколируются и доступны для анализа.

- Просто внедрить и начать использовать

Решение не зависит от инфраструктуры и топологии защищаемой информационной системы, так как опирается на мониторинг конечных точек. Это позволяет быстро развернуть и начать использовать решение даже в том случае, если IT-инфраструктура сложна. Эксплуатация не требует специальной экспертизы от обслуживающего IT-систему персонала.

- Низкая нагрузка на системные ресурсы

Наиболее ресурсоемкие процессы анализа происходят в облаке. Поэтому влияние работы на производительность компьютеров незначительно.

- Совместимость

Решение можно использовать вместе с любыми другими средствами обеспечения информационной безопасности.

- Стабильность работы

Клиентское программное обеспечение не нуждается в обновлениях, а его работа ограничивается сбором информации. Таким образом снижается риск «падения» систем.

- Дополнение DLP-решений

Позволит обнаружить использование технических средств, примененных для похищения корпоративной информации

Разработчик: http://www.cezurity.com